Flash 16.0.0.257 – vulnerabilità 0-day

22 Gennaio 2015

L’ultima versione disponibile del plugin Flash (16.0.0.257) è vulnerabile, e a quanto pare la vulnerabilità è già sfruttata in exploit kit.

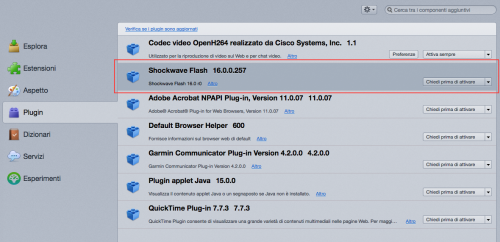

Se usate Firefox, e non l’avete già fatto, è il caso di impostare il funzionamento del plugin “a richiesta”:

- Aprire about:addons (oppure Strumenti -> Componenti aggiuntivi).

- Selezionare la scheda Plugin.

- Individuare Flash e impostarlo come “Chiedi prima di attivare”.

- A questo punto attivare Flash solo su siti che considerate affidabili.

Se non usate Firefox, mi dispiace per voi 😉

UPDATE ore 13: è disponibile per il download la versione 16.0.0.287, ma il consiglio rimane valido.

Virus Polizia di Stato – Guardia di Finanza

23 Gennaio 2013

Ormai credo di aver già affrontato una decina di computer con questo assurdo virus. La prima versione era veramente banale: bastava partire in modalità provvisoria ed eliminare il collegamento in esecuzione automatica. Gli ultimi sono decisamente meno semplici da sistemare: il virus parte anche in modalità provvisoria e, onestamente, non ho ancora avuto il tempo di capire in quale parte del registro si annidi (sicuramente non nei vari Run, RunServices, ecc.).

Tra le decine e decine di pagine dedicate all’argomento nessuna – o almeno non quelle che ho visto – proponeva la soluzione più semplice, quando applicabile:

- parti in Modalità provvisoria con prompt dei comandi;

- lancia explorer dal prompt dei comandi;

- utilizza il Ripristino configurazione di sistema per tornare ad uno stato funzionante.

Finora ha sempre funzionato. In un caso con Windows 2000 è bastato avere un secondo utente amministratore per rimuovere gli eseguibili dall’altro profilo (andando un po’ per tentativi).

Altro dubbio: ma da dove caspita entra ‘sto virus? In alcuni casi il computer infetto era chiaramente andato su siti poco raccomandabili (leggere i titoli delle pagine al ripristino di Firefox è stato divertente…), probabilmente con versioni di Java vetuste, e gli antivirus installati non hanno reagito.

L’ultimo computer è il più curioso (e inquietante):

- il proprietario mi dice di averlo lasciato aperto sulla pagina della posta di Libero, e di averlo trovato inchiodato al ritorno;

- nel ripristino di sistema ho trovato un’installazione di Windows Update pochi minuti prima del “danno”. Quel punto di ripristino conteneva già il virus;

- ho ripristinato il punto precedente e Windows Update non ha trovato nessun aggiornamento successivo da installare.

LZX32.SYS

28 Agosto 2007

Oggi è arrivato in assistenza un pc soggetto ad improvvisi riavvii durante la connessione ad Internet: per prima cosa ho disabilitato il “Riavvio automatico” in caso di errore di sistema per visualizzare i dettagli della schermata BSOD.

Dopo pochi minuti di lavoro appare il famigerato messaggio di errore che fa riferimento a LZX32.SYS: il nome mi ricorda qualcosa, e infatti si tratta di un rootkit. Come indicato in questa guida scarico GMER, elimino il servizio pe386, faccio la scansione e ripulisco tutto l’ambaradan.

Riavvio la macchina, faccio una scansione con NOD32, Spybot S&D, HiJackThis, installo tutti gli update di Windows (il cliente ha una dial-up 56k), aggiorno Java: il pc sembra pulito.

A questo punto però si verificano tre problemi:

- il firewall di Windows non si avvia. Cercando di avviare manualmente il servizio si ottiene questo errore

Errore 1068: Avvio del gruppo o del servizio di dipendenza non riuscito

- impossibile aprire la finestra Connessioni di rete

- impossibile aprire le opzioni di Internet Explorer 7 dal menu Strumenti

Operazione annullata. Sul computer sono attivate delle restrizioni. Contattare l’amministratore di sistema

Soluzione: il simpatico antivirus in uso (AVG) aveva segato il file rasapi32.dll. Copiandolo da una macchina sana in c:\windows\system32 si sono risolti in un colpo solo tutti i problemi.

DeluxeCommunications Spyware e Enigma Software

7 Dicembre 2006

Rieccomi dopo circa 48 ore di sequestro da parte di Telecom Italia: niente linea telefonica e ovviamente niente ADSL (guasto in centrale) 🙁

Ultimamente è periodo di virus: dopo almeno 5 pc infettati da Link Optimizer e Gromozon, oggi è il turno di uno splendido notebook.

Caratteristiche del potente mezzo: Compaq Armada E500, PentiumIII a qualche cosa, 256MB di ram, Windows XP Professional (sp0), qualche centinaio di virus, niente cd di ripristino né del sistema operativo e, chicca conclusiva, lettore cd non funzionante.

Dopo un paio d’ore di scansioni varie, mi sono ritrovato di fronte uno scorfano particolarmente ostinato: siccome il simpatico DeluxeCommunications mi ha fatto perdere delle ore, faccio un riassunto della situazione.

Il fetente si piazza nella cartella \programmi\deluxecommunications (all’interno ci troverete un file dxc.exe e un paio di dll), in \windows\system32 (dxc*numeroacaso*.dll) e in %AppData% (anche qui dll con nome pseudo casuale).

Purtroppo non sono riuscito a venirne a capo con i soliti strumenti: scansione profonda del NOD32, SpyBot S&D e HiJackThis. NOD32 rileva i file infetti ma non riesce a cancellarli (sono in uso), HiJackThis non riesce a cancellare i riferimenti sul registro presenti in

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

HKLM\Software\Microsoft\Windows NT\Current Version\Windows-->AppInit_DLLS

Tu cancelli le chiavi, lui se le ricrea: non serve a nulla uccidere i processi nel task manager o controllare tra i servizi avviati 🙁

Via Google si trova una soluzione semplice (non verificata personalmente): eseguire da prompt dei comandi

c:\programmi\deluxecommunications\dxc.exe /u

Peccato che l’eseguibile sia stato segato al primo giro di antivirus. Conseguenza: non riesci a eliminare le dll (sono in uso).

Alla fine il colpo di culo fortuna: trovi un software, SUPERAntiSpyware, mai sentito nominare, che con un paio di scansioni di mezz’ora ti pulisce il computer che è ‘na bellezza!

Il fetente (DeluxeCommunications) mi ha anche permesso di imparare un altro aspetto del mondo anti-spyware.

Provate a cercare dxc.exe su Google: i primi risultati avranno indirizzi del tipo anti-spyware101, 411-spyware-remove, ecc. ecc.

Tutti questi siti vi fanno scaricare un FreeSpywareScanner.exe (o altro eseguibile dal nome molto simile) che non è altri che SpyHunter della Enigma Software Group Inc.: tale software fa la scansione ma non permette di rimuovere gli elementi individuati (la rimozione funziona solo con il programma completo, costo $29.99).

Vista la mancanza di trasparenza dei siti in questione (e di conseguenza dell’azienda), se mai dovrò spendere 30$ per un AntiSpyware lo farò per acquistare SUPERAntiSpyware 😉

Nuovo virus: schermo nero dopo il bios

17 Ottobre 2005

Oggi ho fatto la conoscenza di un nuovo virus/worm, particolarmente infame, su un pc con sistema operativo Windows 2000; sinceramente non ho ancora avuto tempo di trovare il nome del piccolo figlio di buona donna.

Sintomi: dopo la schermata del bios della scheda madre e del controller dei dischi fissi, lo schermo diventa nero e il disco fisso non lavora.

Causa: il file boot.ini è corrotto. La dimensione è di circa 200kb ed aprendolo con il blocco note assomiglia ad un file exe. Il problema si risolve mettendo un file boot.ini corretto.

Ecco un esempio di file boot.ini corretto per Windows 2000

[boot loader]

timeout=30

default=multi(0)disk(0)rdisk(0)partition(1)\WINNT

[operating systems]

multi(0)disk(0)rdisk(0)partition(1)\WINNT="Microsoft Windows 2000 Professional" /fastdetect

Per un sistema Windows XP è sufficiente sostituire WINDOWS a WINNT

[boot loader]

timeout=30

default=multi(0)disk(0)rdisk(0)partition(1)\WINDOWS

[operating systems]

multi(0)disk(0)rdisk(0)partition(1)\WINDOWS="Microsoft Windows XP Professional" /noexecute=optin /fastdetect

Ovviamente bisogna adeguare la stringa multi(0)disk(0)rdisk(0)partition(1) al proprio sistema 😉